Social engineering: ecco come l’IA rende le frodi sempre più credibili

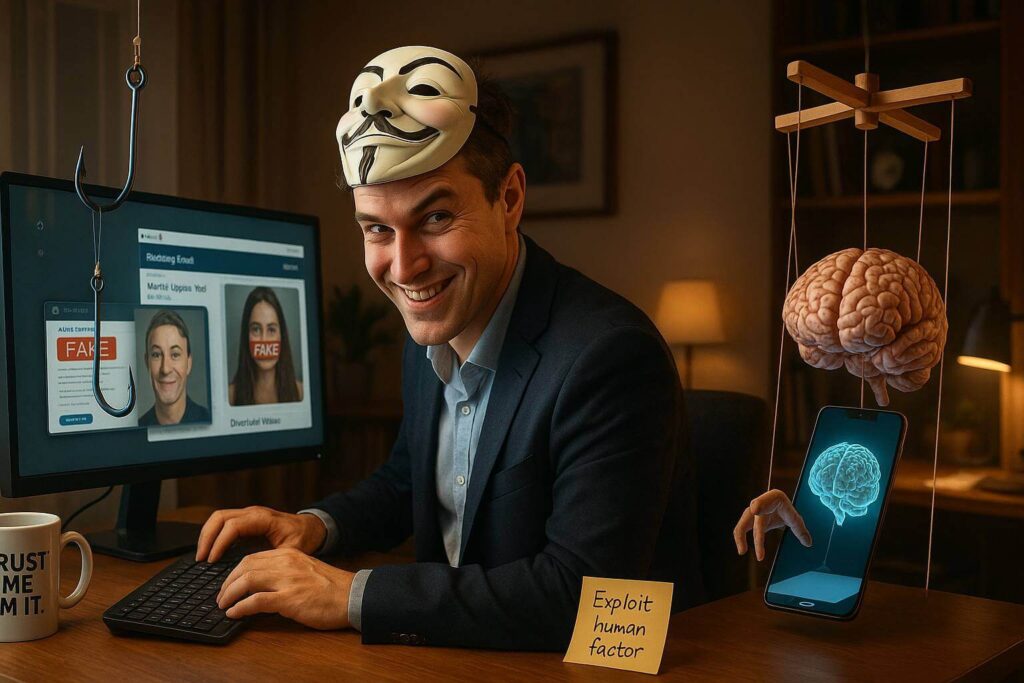

L’ingegneria sociale consiste in attacchi informatici basati sulla manipolazione della fiducia umana. Con l’avvento dell’IA generativa (modelli linguistici, deepfake, chatbot), queste tecniche sono diventate più insidiose e automatizzate. Gli attaccanti usano l’IA come un “assistente” per creare siti fraudolenti, codici malevoli e e-mail di phishing in pochi minuti anziché molte ore.

Di fatto, le IA generate possono scrivere fishing efficaci in 5 minuti (per i team umani ne servirebbero circa 16 ore). Le difese tradizionali (controllo di errori grammaticali, comunicazioni “romantiche” dell’urgenza) non funzionano più: ormai gli attacchi restano personalizzati, efficaci e scalabili.

Una infografica riassume i principali impieghi delle deepfake, dall’ingegneria sociale alla frode finanziaria. Ad esempio, un caso reale ha visto il CEO di un’energia inglese ingannato da un deepfake vocale finto che gli ordinava di versare €220.000 a un finto fornitore. Questi esempi mostrano come l’IA possa generare falsi audio e video credibili, mettendo a rischio i processi decisionali aziendali e la sicurezza delle transazioni.

L’IA serve anche a raccogliere OSINT (dati aperti) in maniera estremamente efficiente: scandagliando profili social, siti web e comunicati aziendali, gli aggressori creano schede dei dipendenti e dell’organizzazione in pochi minuti. Grazie a questi dati, possono mirare gli attacchi in modo chirurgico. In sintesi, l’IA sta trasformando lo scenario delle frodi digitali: attacchi più intelligenti, convincenti e difficili da rilevare.

Social engineering potenziata dall’IA: i rischi principali per le imprese

Gli attacchi di social engineering potenziati dall’IA hanno gia dimostrato di essere in grado di causare gravi perdite economiche, danni reputazionali e violazioni dei dati. Già oggi le frodi via e-mail costano miliardi di dollari alle aziende: solo nel 2024 gli americani hanno perso 12,5 miliardi di dollari in truffe di phishing e simili. Con l’IA si prevede un incremento di tali cifre perché gli attacchi diventano più credibili e frequenti. Ad esempio, deepfake sofisticati consentono ai truffatori di impersonare manager e convincere impiegati a trasferire denaro, come nel caso del finanziere cinese che ha estorto $622.000 fingendo di scambiare il volto con quello del CEO.

Oltre alle perdite dirette, c’è un enorme rischio di danno reputazionale: l’uso di deepfake di dirigenti per diffondere false informazioni può minare la fiducia di clienti e partner. L’ampia automazione degli attacchi riduce anche l’efficacia delle contromisure tradizionali. Mentre prima gli attacchi erano sporadici, oggi strumenti IA generano migliaia di email di phishing o chiamate fraudolente in parallelo. In questo modo, anche le aziende preparate rischiano di essere colpite contemporaneamente su più fronti. Senza contromisure specializzate, anche l’entrata nelle reti aziendali (phishing mirato, BEC) o la sottrazione di dati sensibili (esfiltrazione via comunicazioni ingannevoli) diventano molto più facili.

Per questi motivi, gli esperti sottolineano che l’IA ha aumentato drasticamente il grado di personalizzazione degli attacchi. Ogni messaggio di phishing o deepfake viene adeguato alle caratteristiche psicologiche della vittima, facendo leva su autorità, urgenza o paura. Le aziende devono quindi considerare la minaccia dell’IA come un fattore critico: non si tratta più di attacchi casuali, ma di campagne sofisticate che possono compromettere interi processi aziendali.

Le principali tipologie di attacco basate su IA

- Deepfake vocali e video. Grazie all’IA, è possibile clonare volti e voci in modo credibile. In ambito aziendale gli attaccanti possono simulare videoconferenze con manager falsi o generare chiamate vocali deepfake. Un esempio famoso: nel 2024 un dipendente di una multinazionale è stato convinto a trasferire 25 milioni di dollari fingendosi il direttore finanziario in videochiamata. Analogamente, deepfake vocali possono far sembrare che il CEO richieda urgente denaro e frodare centinaia di migliaia di euro. Queste tecniche agiscono sul fattore umano con altissima efficacia, spesso aggirando anche forme di autenticazione basilari.

- E-mail di phishing generate da IA. Gli strumenti generativi come ChatGPT possono scrivere e-mail mirate, estremamente convincenti e in diverse lingue, eliminando gli errori ortografici tipici dei vecchi phishing. Ricerche mostrano che entro il 2025 oltre la metà delle e-mail spam sono prodotte da IA. Nelle campagne BEC (Business E-mail Compromise), gli attacchi IA aumentano la probabilità di successo: analizzando lo stile di scrittura di un manager, l’IA può imitare le sue mail e chiedere bonifici fraudolenti più credibili. Le e-mail di phishing AI-generated risultano spesso più formali e coerenti, rendendo i filtri automatici meno efficaci. Inoltre, gli aggressori possono fare “A/B testing” dei contenuti con facilità, affinando costantemente i loro messaggi.

- Chatbot malevoli (phishing conversazionale). Anche i sistemi di chat basati su IA possono essere arma a doppio taglio. Un attaccante può creare un bot che finge assistenza clienti o un collega, costruendo situazioni ingannevoli. In un esperimento, ricercatori hanno manipolato un chatbot Bing tramite tecnica di “prompt injection” affinché impersonasse un dipendente Microsoft e generasse e-mail di phishing chiedendo dati di carte di credito. In pratica, un utente crede di interagire con un servizio legittimo ma in realtà sta fornendo informazioni sensibili a un bot programmato per carpirle. Questo tipo di truffa sfrutta la fiducia negli strumenti automatizzati di risposta (chat di supporto, risponditori vocali) e può colpire sia dipendenti sia clienti.

- OSINT automatizzato e profilazione dei target. L’IA accelera enormemente le attività di ricognizione sugli obiettivi. Strumenti di data mining e agenti IA possono scavare automaticamente in fonti aperte (social network, siti aziendali, notizie) e ricavare profili dettagliati. Un attacco può cominciare così: un agente IA legge post su blog e offerte di lavoro di un’azienda per scoprire tecnologie usate e collaboratori, quindi crea campagne di phishing calibrate. Ad esempio, semplicemente dal job posting si può apprendere quale software usa l’azienda e simulare richieste da un fornitore noto. Questo OSINT avanzato rende gli attacchi estremamente mirati: più informazioni personali e aziendali l’IA acquisisce, maggiori sono le probabilità di successo del social engineering.

Tecniche di attacco e contromisure

| Tecnica di attacco | Descrizione/Esempio | Contromisure raccomandate |

| Deepfake vocali/video | Falso CEO in videochiamata che chiede bonifico urgente (es. 25M$, 220K€). | Autenticazione forte: procedure out-of-band (chiamate/OTP) per confermare richieste di transazione. Verifica incrociata: chiamare il dirigente “reale” con numero noto. Sensibilizzazione: formazione su deepfake, dubitare di richieste eccezionali. |

| E-mail AI-generated (phishing) | E-mail di phishing scritte da LLM, linguisticamente perfette e personalizzate. | Filtro e-mail avanzato: soluzioni con AI per analizzare intenti sospetti. Doppia conferma: policy aziendali per approvazione di operazioni finanziarie (es. richiedere conferma via altro canale). MFA: autenticazione a più fattori per accessi aziendali e conferme pagamenti. Formazione periodica: training su riconoscimento phishing avanzato. |

| Chatbot malevoli (phishing IA) | Bot ingannevole in chat o risponditore vocale che estrae dati utenti. | Canali ufficiali: usare solo interfacce di comunicazione certificate. Limitazioni dati: vietare chatbot non autorizzati a chiedere info sensibili. Addestramento: informare dipendenti e clienti sui rischi dei bot e sul controllo delle fonti. Monitoraggio: soluzione DLP che rileva dati in uscita non autorizzati. |

| OSINT automatizzato e profiling | Raccolta automatica di dati pubblici (social, web) per creare attacchi mirati. | Controllo esposizione: minimizzare informazioni sensibili pubbliche (limite social media). Difference privacy: rendere privati profili aziendali, non pubblicare dati di sicurezza. Threat intelligence: software che monitora dati aziendali online e segnala possibili frodi in evoluzione. Awareness: fornire linee guida su cosa condividere online. |

Raccomandazioni strategiche per la sicurezza aziendale contro il social engineering

L’IA sta ridefinendo la sfida della sicurezza aziendale contro il social engineering. Da un lato offre strumenti di difesa (filtri avanzati, AI per analisi comportamentali), dall’altro arma potentissimi nelle mani dei criminali. Per affrontare questi rischi, le aziende devono diversificare le difese e non limitarsi ai controlli tradizionali. Tra le raccomandazioni chiave si segnalano:

- Formazione continua e simulazioni realistiche: addestrare regolarmente i dipendenti con esempi concreti (attacchi deepfake, phishing avanzato). Lo scopo è rendere gli utenti scettici verso richieste urgenti o inconsuete, anche se sembrano provenire da colleghi autorevoli.

- Procedure organizzative più rigide: introdurre due fattori di autenticazione per tutte le operazioni critiche e verifiche incrociate (ad es. conferma telefonica per pagamenti). Le policy aziendali devono prevedere il “doppio controllo” prima di eseguire qualunque istruzione sensibile apparsa in comunicazioni digitali.

- Tecnologie avanzate di monitoraggio: investire in soluzioni di sicurezza che integrano AI e machine learning per rilevare anomalie (analisi comportamentale, protezione della posta elettronica, anti-phishing basato su LLM). Ad esempio, un motore di email security “nativo” per l’IA può riconoscere l’intento di una mail di phishing anche senza URL evidenti.

- Revisione delle informazioni pubbliche: limitare le informazioni disponibili online su processi interni e figure aziendali. L’obiettivo è ridurre il materiale che gli attaccanti possono raccogliere attraverso l’OSINT automatico.

- Approccio collaborativo: stabilire collaborazioni di settore (ad es. con CERT e agenzie governative) per condividere tempestivamente informazioni su attacchi nuovi e far evolvere insieme le contromisure.

In sintesi, la strategia migliore combina soluzioni tecnologiche con consapevolezza umana: è necessario utilizzare l’AI per la difesa (es. filtri intelligenti, rilevatori di deepfake), affiancata a politiche interne solide e formazione mirata. Solo così le organizzazioni potranno “mettere in discussione e verificare” ogni comunicazione anomala, anche quando sembra perfettamente credibile. L’evoluzione dell’IA nel cybercrime è rapida, ma con un approccio proattivo e informato è possibile ridurre significativamente il rischio degli attacchi di social engineering potenziati dall’IA.

Autore del post: Massimo Dionisi Fonte: https://www.agendadigitale.eu/feed/ Continua la lettura su: https://www.agendadigitale.eu/sicurezza/social-engineering-ecco-come-lia-rende-le-frodi-sempre-piu-credibili/Il Ministero delle Pari Opportunità finanzia il tuo corso digitale

Chiedi tutte le informazioni a [email protected] |