Ecco l’Open Source Intelligence (Osint) per le indagini digital-forensics

Non esiste, probabilmente, ambito alcuno che attraverso tecniche di Osint non possa oggi, essere conosciuto, sondato, investigato; tant’è che sta prendendo sempre più piede, anche in diversi ambiti investigativi, la necessità di fare ricorso all’Open Source Intelligence ogni qualvolta il cosiddetto “patrimonio investigativo complessivo” non riesce da solo a soddisfare completamente ogni istanza, richiesta, curiosità utile all’investigatore per giungere ad una conclusione.

Si tratta di un “processo” ormai abbastanza comune che di fatto implementa, consolida e supporta tutta una serie di tecniche investigative “tradizionali” rivelandosi spesso sorprendente nei risultati.

La criminalità e le fonti aperte

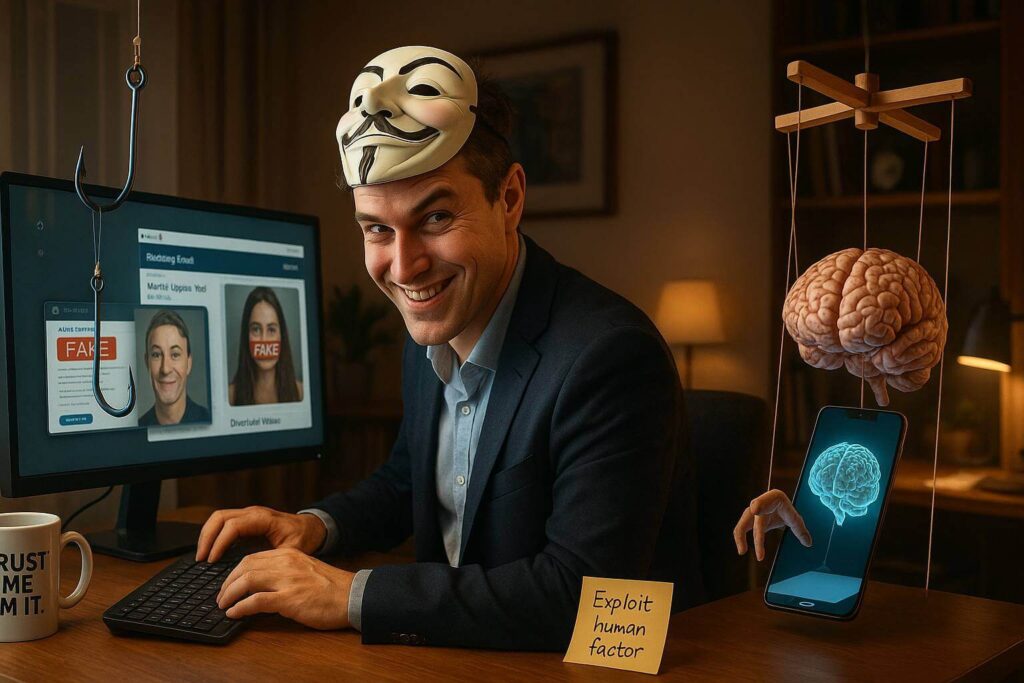

È di “evidenza” consolidata come ormai la criminalità a cagione di nuovi ambienti in cui deve operare, sia anche sempre più proiettata verso quegli “spazi aperti” che costituiscono le fonti cui attinge l’Open Source Intelligence. Tuttavia, proprio la loro vastità, eterogeneità e complessità se da un lato ben si prestano ai criminali per occultarsi e sfuggire alle indagini, attraverso forme di anonimizzazione e profili fake, dall’altro diventa per gli stessi criminali uno spazio di difficile, se non impossibile, “controllo” con un conseguente rischio, di essere scoperti[1].

Definizioni e chiarimenti terminologici

Prima di addentrarmi in una serie di considerazioni ritengo doveroso fare alcune precisazioni sull’uso di alcuni termini, in particolare “O.S.INT” e “intelligence”, nel prosieguo del presente elaborato, in modo da evitare, sin da subito, eventuali fraintendimenti e/o incomprensioni.

Con il termine O.S.INT mi riferirò, salvo ulteriori precisazioni, alla canonica definizione che ne viene data a livello internazionale ovvero: “O.S.INT is information that has been deliberately discovered, discriminated, distilled, and disseminated to a select audience, generally the commander and his/her immediate staff, in order to address a specific question”[2]. Tengo a riferimento questa definizione in quanto non si discosta da molte altre e perché la ritengo la più adatta all’ambiente “investigativo di polizia” su cui preferisco attenermi.

Per “intelligence” intendo riferirmi al “valore aggiunto” rappresentato dall’analisi non di una semplice “informazione” ma dall’analisi, conoscenza, cognizione e interpretazione di un complesso di informazioni che se sapientemente raccolte, valutate ed elaborate, pur nella loro eterogeneità, anche quando non sembrano a prima vista coerenti o di pertinenza, permettono di corroborare una risposta, o indicarne una diversa soluzione, “interpretazione” e/o “valutazione” a quella originaria informazione che ha provocato in noi quella specifica domanda iniziale che, altrimenti, rischierebbe di rimanere insoddisfatta.

Al di là della complessità dei termini usati avremo modo di vedere nel prosieguo che il processo è tutt’altro che lontano e sconosciuto rispetto a quanto viene svolto quotidianamente nell’ambito di qualsivoglia “indagine”.

O.S.INT come processo Investigativo

Orbene, posto che O.S.INT è un “processo”, ovvero una rete di cambiamenti, attività ed azioni collegate tra loro per rispondere ad una o più esigenze, e quindi non una comune “ricerca” di informazioni sulle cosiddette “fonti aperte” non possiamo esimerci dal non considerare, altresì, la sua più completa funzione di eccellente “strumento” – mezzo atto a svolgere varie attività – a supporto (se non complemento necessario) dell’attività d’indagine e/o delle investigazioni in generale.

Usciti dall’errore di considerare l’O.S.INT una semplice ricerca di informazioni da fonti aperte, dobbiamo concentrarci su quei processi di “Intelligence” che per effetto dell’attività di “mera ricerca” permettono di creare una specifica conoscenza per fornire un prezioso supporto capace di fornire quelle basi necessarie per identificare le migliori decisioni da assumere, ovvero rispondere ad uno specifico quesito in uno specifico “contesto”.

Mi sentirei di dire tutto quello che cerchiamo in risposta alle nostre attività investigative, allorquando queste non si soffermano solamente all’individuazione, per esempio di uno specifico file (la pistola fumante), ma attraverso l’intelligence guardano all’universalità dell’intero patrimonio investigativo, non solo quello digitale, permettendoci di rispondere ad uno specifico quesito, spesso strategico per le conclusioni di quella determinata indagine (solitamente l’individuazione di un colpevole, il delineare specifiche condotte, etc.).

Caso pratico e analisi O.S.INT

Pensiamo anche solo per un attimo ad un caso pratico che ci aiuterà non poco nel condividere le successive considerazioni. Abbiamo sequestrato decine di dispositivi informatici ad un soggetto, una massa eterogenea e diffusa di dati/informazioni alquanto complesse, frammentarie, variegate e anche apparentemente non collegate tra loro, ma che singolarmente presentano un patrimonio informativo alquanto “limitato”, esiguo e probabilmente non tale da costituire neppure un indizio.

Per esempio, prenderò, una serie di fotografie relative ad un evento custodite dal soggetto in una specifica cartella tra le proprie “Immagini”. Ora, l’esame di quelle fotografie potrà certamente fornirci una serie di “elementi” diretti, qui intendendo nella generalità dei casi una serie di elementi desumibili semplicemente dall’analisi “visiva” di quella foto (soggetti, oggetti, luoghi), tra i quali potremo, ad un occhio curioso ed attento ai dettagli, rinvenire personaggi, farci accorgere di cose, individuare luoghi più o meno noti alla nostra indagine, che nella maggior parte dei casi potrebbe limitarsi al semplice “sfoglio” e, non rilevando elementi particolari, si concluderebbe con “nulla di rilevante” e quindi le tralascio.

L’importanza della profondità dell’analisi

Ma che ne sarebbe se su quelle foto mi esercitassi in quello che nel mondo O.S.INT viene qualificato come GEOSINT/O.S.INT-IMAGE e che mi permette quindi, partendo da un’immagine di raccogliere tutta una serie di informazioni aggiuntive (luogo preciso dello scatto, data ed ora, verifica della presenza o meno di alterazioni, modifiche sull’immagine stessa, device che l’ha scattata) che potrebbero portare le mie analisi investigative in tutt’altra direzione, ovvero soddisfare altre ed ulteriori curiosità, al di là del mero riscontro sommario di un soggetto/oggetto/luogo effigiato nell’immagine?

Questo è solo un piccolo e banale esempio ma che deve farci riflettere su come, spesso, l’analisi se limitata alla “superfice del file” (quasi sempre il suo aspetto di immediata percezione, lettura) senza tener conto di quella serie di considerazioni fatte anche attraverso fonti aperte, rischia di essere lasciata all’automatismo e quindi di essere “sterile” e di conseguenza rischia di tralasciare altri indizi e/o informazioni che potrebbero rivelarsi forieri di altri reati[3] ed elementi “prima facie” non immediatamente percepiti, ma altrettanto utili se non addirittura necessari all’indagine.

Lungi dal “pretendere”, che d’ora in poi, ogni investigatore su qualsiasi “artifacts” debba procedere ad attività di O.S.INT (oltre che impossibile potrebbe anche rivelarsi controproducente in termini di efficienza ed efficacia dell’azione), il mio scopo è quello di sensibilizzare sul fatto che molto spesso, oserei dire troppo spesso, ci si ferma o si preferisce soffermarsi non tanto per comodità quanto per ragioni di tempo alla superficie costituente appena la punta “dell’iceberg”, senza rendersi conto della massa di ghiaccio che lo sorregge molto più vasta, complessa e che molto spesso potrebbe celare quello che cercavamo o quantomeno nascondere un indizio, una prova, un elemento utile a risolvere il caso.

L’evoluzione delle tecniche investigative

Se la filmografia e la letteratura giallo-investigativa non metterà mai fine a quanto appena detto, la realtà investigativa odierna, differentemente da un tempo, oggi è mutata e grazie anche all’uso più consapevole della tecnologia ha radicalmente mutato spazi, quantità di informazioni, modalità di scoperta ed analisi del patrimonio investigativo.

Tale mutamento ha esponenzialmente moltiplicato le tecniche investigative che attengono al dato digitale, si pensi al pedinamento/tracciamento elettronico, agli strumenti di Health Control che abbiamo al polso, molto più semplicemente al contenuto del nostro “smartphone” già definito nell’ambito di un dibattito parlamentare riguardante il sequestro di questi ed altri dispositivi .. “Oggi nel cellulare non ci sono solo le conversazioni, c’è una vita intera”[4]. Vero! Se c’è una vita intera è anche vero che ormai molti dispositivi di uso comune contengono le nostre vite o quanto meno contengono una serie di elementi che se sapientemente raccolti, letti, selezionati ed interpretati possono aiutarci a documentarle e a fornire risposte, spesso insperate.[5]

Del resto empiricamente ciascuno di noi sarebbe capace, attraverso le proprie “storie” Instagram o Facebook, create o condivise per il tramite di foto, video e post, di ricostruire con il ricordo un periodo della propria vita, volti, dati, immagini, luoghi, perfino gusti, aromi e per chi ha buona memoria anche il tatto… tralasciando i problemi sociali che si stanno affermando. Orbene, se siamo d’accordo su quanto detto fino a qui, il passo successivo, ci pone oggi dinanzi ad una miriade di dati (la giurisprudenza ha utilizzato il termine massa magmatica)[6] che per effetto della loro capacità di storage interno, attualmente ci sono già in circolazione gli iPhone da 1 Tb e sono in arrivo prossimamente anche quelli da 2 Tb, pongono l’investigatore di fronte ad un “patrimonio investigativo” che potremo definire se non infinito[7] quantomeno sconfinato! Se ci prefiguriamo uno scenario simile e, per non farci mancare nulla, decidiamo di non basare la nostra indagine solo sui dispositivi digitali acquisiti, ma desideriamo allargarla, integrarla con le banche dati e/o archivi nella disponibilità alle forze di polizia e ci aggiungiamo anche un pizzico di O.S.INT, che male non fa, diventa evidente ed incontrovertibile come di lì a poco ci ritroveremo una tale “valanga” di informazioni (fonti) a disposizione che, al di là della loro natura di fonte aperta e/o fonte chiusa, potrebbero tornarci non solo utili ma strategiche.

L’integrazione delle fonti e l’efficienza investigativa

Torniamo al nostro esempio iniziale una certa “foto” ha stuzzicato il nostro interesse, molto bene… La cosa più banale e semplice tanto per darci qualche risposta potrebbe essere quella di ricercare attraverso un tradizionale motore di ricerca foto simili che magari ci aiutino a comprendere quale sia il luogo in cui è stata scattata (ovviamente laddove i dati EXIF magari presenti tra i metadati non ci forniscano già sufficienti elementi conoscitivi), ma anche attraverso un’analisi più approfondita potremo verificare se veramente quell’evento ha effettivamente avuto luogo, quando è avvenuto e chi vi ha presenziato, e così attraverso un processo “O.S.INT”, e parlo di “processo”, acquisire altre utili informazioni che potrebbero aiutarci a collocare determinate persone in un certo luogo ad una certa ora per un determinato motivo. Fatto questo potremo attivare ulteriori fasi di intelligence con riferimento alle banche dati/archivi di polizia e via così in una sorta di “ciclo” infinito che di volta in volta può dare risposta/esito a nostre specifiche istanze o curiosità ma che può aiutarci a dare maggiori spunti investigativi e contemporaneamente ad avvalorare o scartare talune ipotesi.

Ripeto è solo un esempio, peraltro banale, ve ne sono migliaia come questo e tutta la storia delle investigazioni è costellata di casi analoghi. Un tempo quel processo avveniva attraverso le conoscenze di fatti e persone patrimonio del singolo investigatore, magari radicato sul territorio, e magari solo in parte “condivise” attraverso apposite banche dati ad uso esclusivo degli investigatori e comunque condivise nel gruppo “investigativo” ristretto; oggi il cd. “patrimonio investigativo complessivo” è caratterizzato da sconfinato patrimonio, scusate il gioco di parole, di dati messi a disposizione dalle diverse soluzioni tecnologiche disponibili attualmente sul mercato (pensiamoci per un attimo … ) è … come ho già anticipato infinito, anche grazie alla possibilità di ricorrere alle cd. “fonti aperte” attraverso l’O.S.INT (e tralascio per il momento in questo articolo, di affrontare lo spazio relativo alle fonti “chiuse” e perché no, al Dark Web), ma anche alle decine di dispositivi digitali “scrigno” delle nostre “quotidianità” e le sempre verdi banche dati/archivi di polizia che mantengono la loro validità e vitalità investigativa. Insomma … migliaia /milioni di informazioni!

Le fasi fondamentali del processo O.S.INT

In estrema sintesi ci si domanda allora, se l’investigatore di oggi (non solo digitale), debba fare ricorso alle fasi canoniche dell’OSINT da applicare trasversalmente in tutti i contesti della propria indagine, sapendosi consapevolmente districare in quel ginepraio eterogeneo fatto di “dati ed informazioni” e se oggi siano davvero necessarie all’investigatore quelle “competenze” ormai ritenute indispensabili per l’O.S.INT.

In definitiva, il moderno investigatore dovrebbe applicare le tecniche ed avere anche le skills di chi fa OSINT?

Proviamo ad approfondire le 4 fasi:

Discovered

L’abbiamo sin qui già vista e trattata ed è la prima e da molti considerata la principale delle fasi. In questa fase gli analisti procedono ad una individuazione delle fonti “aperte” (per noi il complesso delle fonti diventerà il complessivo patrimonio investigativo costituito da elementi digitali, informazioni di polizia, OSINT vero e proprio, altre informazioni acquisite nell’indagine) ritenute utili per rispondere al quesito originario che ci è stato posto ovvero utili a fornirci il corredo informativo necessario per rispondere ad una determinata istanza (tornando all’esempio, dove vado a ricercare le foto simili?)[8]. Ma più in generale, e volendosi riferire ad “informazioni” nel loro significato più generico, si comprende facilmente come proprio l’individuazione delle fonti da parte dell’analista è un processo importantissimo, fondamentale e strategico, perché solo l’utilizzo di fonti ottimali, qualificate ed attendibili, ci permetterà non solo un risparmio di tempo, ma anche l’accesso diretto all’informazione ritenuta risolutiva e, meglio ancora se incontrovertibile, (potrebbe anche essere la “pistola fumante”, gli indizi), tralasciando quelle inutili o addirittura fuorvianti.

Discriminated

Anche il più profano di “internet”, e che ha scarsa conoscenza del web, comprende come una volta individuata la “fonte” è necessario effettuare un’attenta selezione andando a distinguere le informazioni per attendibilità, genuinità, data e lingua. Nel gergo O.S.INT si fa riferimento ad una preliminare analisi e valutazione di fattibilità circa l’accessibilità di tali fonti. Ancora una volta proviamo ad allargare il nostro orizzonte a quel “patrimonio investigativo” consci che anche questo necessita di un processo di “discriminazione” capace tra i milioni di informazioni di concentrare il complessivo processo di intelligence solo su quelle che sono potenzialmente utili allo scopo tralasciando le altre. In ogni caso anche questa seconda fase al pari della precedente assurge ad una sua importanza, indispensabilità e concretezza, poiché senza un buon processo sistematico di discriminazione è impossibile enucleare le informazioni utili e trasformarle in conoscenze utilizzabili.

Distilled

Spero sia chiaro come il processo di “intelligence” si concretizza essenzialmente nella capacità di analisi delle informazioni acquisite che devono essere trasformate (collegate, corroborate, incrociate) in un’unica raccolta di conoscenza capace di poter essere utilizzata dal richiedente per soddisfare il proprio processo decisionale (la domanda originaria!). È questa probabilmente la fase più complessa che richiede elevate doti e professionalità, non basta un articolo per evidenziare come preconcetti, false convinzioni, errate considerazioni legate alla religione, alla razza, alla politica ed oggi anche ai social media, possono influenzare negativamente questo processo di analisi. È la fase più complessa e delicata ed è quella che fa la differenza tra un comune investigatore e l’investigatore nel vero senso del termine.

Disseminated

Infine, il nostro “esito”! Ovvero il risultato di questo processo si completa e si conclude con questa fase che vede la nostra “raccolta” di conoscenza e di informazioni confezionata/predisposta in modo da essere facilmente comprensibile ed immediatamente utilizzabile e fruibile da parte del richiedente. Personalmente, la ritengo molto importante in quanto da questa deve emergere in modo “chiaro” “preciso” e “concordante” perché si giunga al termine del processo ad ottenere una certa informazione e, assicurare quello a cui dovrebbe tendere il processo in generale, ovvero la certezza del diritto e della pena.

Quelle appena descritte sono le cosiddette “fasi fondamentali” di un processo O.S.INT.

Pur non essendo sempre percepito in questa sua complessità il vero processo O.S.INT si avvicina molto a quel processo che ogni investigatore svolge e compie da tempo indipendentemente dal fatto che nella propria indagine vi sia stata o meno una “contaminazione” O.S.INT.

Le competenze dell’investigatore moderno

Ma veniamo al tasto più dolente, quello delle competenze che dovrebbero essere patrimonio del moderno investigatore 4.0 che non ha più a che fare con pochi elementi, spunti, indizi, ma si ritrova, sempre più spesso, travolto dai big data e da milioni di informazioni tutte potenzialmente interessanti. Ecco perché si ritiene che il moderno investigatore dovrebbe incardinare complessivamente le virtù di:

- saper dove cercare ed a chi rivolgersi;

- saper qualificare e dare un ordine di priorità alle informazioni tratte dalle varie fonti;

- aver la giusta capacità comunicativa dei risultati ottenuti;

La conoscenza delle “potenziali” fonti

La prima skill, che spesso si dà erroneamente per scontata ma che in realtà non lo è affatto, è la conoscenza delle “potenziali” fonti. Sia che si voglia rimanere nell’ambito “only O.S.INT”, sia che si sia compresa l’utilità di combinare lo stesso con le tradizionali tecniche investigative o ci si voglia rivolgere esclusivamente al patrimonio investigativo fatto di “altro”: la conoscenza approfondita delle “fonti” e delle loro potenzialità dovrebbe essere patrimonio di ciascun investigatore. Quanti di noi possono dire di avere una conoscenza completa ed approfondita delle “fonti” che analizzano? Tra le fonti come tracciato in precedenza non andiamo a ricomprendere solo i dispositivi digitali (per i quali forse non basterebbe una vita per dire li conosco tutti) ma anche le banche dati/archivi, spesso sotto-utilizzati e, talvolta, non così conosciuti approfonditamente. Resta poi il grande ambito dell’O.S.INT ove, anche qui, la “conoscenza” della fonte in virtù di quei principi di affidabilità e genuinità ci fa comprendere immediatamente l’importanza di questa skill.

Quest’ultima, non è del tutto innata, la si acquisisce con lo studio, e la si affina nel tempo con l’esperienza, l’impegno nella ricerca oltre che con la conoscenza, al di là delle fonti, delle tecniche più idonee per poter estrarre dalle stesse i dati di interesse. Questa “competenza” nel suo complesso è difficilmente raggiungibile dal singolo investigatore e nella complessità che finora abbiamo descritto, richiede anche forti dosi di umiltà capaci di far comprendere che, laddove non arriva il singolo, la soluzione sta nel conciliare competenze, esperienze ed impegni anche facendo rete collettiva nella speranza di colmare le reciproche lacune individuali.

L’analisi delle informazioni

La seconda grande “competenza”, risiede nell’analisi delle informazioni. Si concretizza nell’abilità di analizzare le informazioni raccolte in modo sistematico, critico, accurato, scevro di luoghi comuni e pregiudizi (bias); ossia quella capacità di estrarre da quelle informazioni, quei dati che vanno a costituire elementi significativi che aiutano a “lumeggiare”, permettendo attraverso il processo di intelligence di mettere in connessione “matchando” e mappando quelle informazioni di valore. Per riuscire in questo è evidente come non siano sufficienti comuni doti “culturali” servono approfondite conoscenze linguistiche, antropologiche, sociali, economiche, giuridiche ed informatiche che ancora una volta richiedono, per essere adeguatamente affrontate, la predisposizione di un’“equipe” di investigatori atteso che è difficile che il singolo possa assommare su di sé tutte queste competenze, così elevate.

Saper “comunicare” in modo esaustivo, completo, efficiente ed efficace

La terza competenza attiene alla capacità di saper “comunicare” in modo esaustivo, completo, efficiente ed efficace come si sia pervenuti a determinate conclusioni, come la “sapiente” lettura di quelle informazioni porti a concludere in un modo anziché in un altro. Lungi dal pensare di banalizzare questo aspetto, anzi!, è evidente come solo attraverso la cultura professionale e specifiche competenze in questo campo si possa giungere, per esempio, ad argomentare a ragion veduta e con dovizia ad una “Corte” perché un soggetto poteva trovarsi potenzialmente sulla scena del crimine piuttosto che altrove! Tengo a precisare che non è altrettanto banale evidenziare che tale dote dovrà contraddistinguere univocamente e uniformemente anche tutte le “articolazioni” componenti l’”equipe” chiamata a partecipare all’indagine affinché la “condivisione” dell’intelligence avvenga in modo corretto, completo, efficiente ed efficace.

Le sfide dell’investigazione digitale

Purtroppo al di là dei buoni propositi, salvo rare eccezioni, nella realtà l’attività investigativa non sempre rispecchia tutti i canoni sopra descritti perché si scontra con diverse criticità. Tra le tante, il rapporto costo-beneficio dell’attività condotta, la mancanza di sinergia tra gli investigatori, nonché il tempo che riverberano pesantemente i loro effetti sul processo d’indagine che non sempre risulta così performante.

Accade molto spesso che il materiale digitale acquisito agli atti dell’indagine, dopo una sommaria indicizzazione dei dati, venga sottoposto ad un’attività di selezione, attraverso ricerche per “keywords” desunte dall’attività investigativa; con la conseguenza che molti elementi “prima facie”, apparentemente non di interesse, non solo vengono scartati e non più presi in considerazione[9], ma vengono di fatto sottratti per sempre a quel “patrimonio investigativo” che dovrebbe essere il “core business” di quanto sopra descritto, ossia quel patrimonio che se sapientemente analizzato con le tecniche precedentemente riportate potrebbe rilevare proprio quegli aspetti ancora ignoti all’indagine.

Molto raramente si assiste ad analisi così approfondite degli elementi raccolti (soprattutto di quelli digitali) non solo per quella mancanza di tempo sopra evidenziata, ma anche per la mancanza di strumenti hardware e software capaci di agevolare e velocizzare i processi di analisi fermo restando che, in talune occasioni, il bravo Data Analyst non deve lasciare tutto all’automatismo del programma ma dovrebbe essere capace, qualora necessario per il buon esito dell’attività, di intervenire manualmente.

L’intelligenza artificiale come supporto investigativo

A corredo di quanto sin qui affermato si stanno delineando all’orizzonte diverse soluzioni commerciali e non che legano le proprie performance, in termini di tempistica, affidabilità, efficacia ed efficienza, grazie all’applicazione ed all’implementazione dell’Intelligenza Artificiale.

Lungi dal considerarli la “panacea di tutti i mali”, è certo che vi sia un forte “fermento” attorno a questo nuovo settore in ascesa ed ancora in forte espansione che vede una sempre più stretta collaborazione tra esperti e studiosi di I.A., tra vendor e sviluppatori chiamati a creare prodotti capaci di intercettare le esigenze del cliente, e tra gli stessi investigatori tutti chiamati alla ricerca di soluzioni capaci di mitigare le criticità sopra accennate.

Conclusioni

Romanticamente viene da considerare che l’investigatore tradizionale ancora per lungo tempo continuerà a rivestire un ruolo cruciale, ineluttabilmente indispensabile per l’effettuazione delle indagini. Tuttavia, le accresciute esigenze esponenzialmente legate ad un’inarrestabile sviluppo tecnologico a fronte del quale il volume della mole dei big data da esaminare non solo cresce a dismisura, ma è destinata ancora ad aumentare, dovrà orientare le “moderne” indagini verso questi nuovi paradigmi, fermo restando che nelle “more” del raggiungimento di un elevato standard qualitativo (è parere dello scrivente, ancora lontano) solo una piena sinergia tra indagini digitali, tradizionali ed OSINT permetterà ancora agli investigatori di vincere le sfide sempre più complesse che si stanno stagliano all’orizzonte.

Note

[1] Si pensi a quelle indagini ormai di dominio comune nelle quali attività criminali sono state scoperte attraverso l’analisi di canali “social” o a quelle in cui noti latitanti sono stati individuati grazie all’uso da parte loro “disinvolto” dei “social”.

[2] NATO Open Source Intelligence Handbook. https://archive.org/details/NATOOSINTHandbookV1.2

[3] Non è questa la sede per lo sviluppo di considerazioni “giuridiche” sull’utilizzo di eventuali altri reati che venissero evidenziati da un’analisi di tal specie, essendo il dibattito legato a diverse condizioni e variabili che ne influenzano pesantemente validità ed utilizzo processuale. Considerando altresì che nulla impedisce all’investigatore laddove ravvisi nuovi reati emersi nel corso di un’indagine per altro reato, di procedere a nuove informative laddove gli stessi non risultassero connessi/assorbiti nelle precedenti fattispecie.

[4] https://newsmondo.it/nordio-sequestro-telefono-pm/politica/

[5] https://www.treccani.it/vocabolario/documentare/ (ritengo che la definizione Treccani di “documentare” si adatti perfettamente al contesto!

[6] La definizione viene dalla giurisprudenza: https://www.njus.it/news/6654/il-sequestro-probatorio-di-dispositivi-informatici-o-telematici-e-l-estrazione-di-copia-integrale-dei-dati-in-essi-contenuti-ai-fini-della-restituzione-del-dispositivo/.

[7] Infinito deriva dalla considerazione che ciascun elemento digitale (file, ma anche i metadati di quel file e quant’altro ricavabile in termini di “informazione”) scatena a sua volta una serie di ulteriori spunti, ricerche, analisi, considerazioni che ormai facilmente ci possono portare (esagerando) a definire la mole di dati .. infinita!

[8] Non tutti sanno che i motori di ricerca tendono ad essere “continente centrici” (termine mio … di fantasia, ma che rende l’idea sul fatto che se confrontiamo GOOGLE e YANDEX ci accorgiamo di radicali differenze) essendo il primo rispetto al secondo maggiormente indirizzato su siti /risorse Americo/Europee rispetto al secondo maggiormente indirizzato verso la Russia ed altri paesi orientali… oltre che memorizzare (chi più chi meno) i dati utente e le relative ricerche fatte da quest’ultimi… provateli!

[9] Per un approfondimento su queste tematiche rimando ad altro mio articolo su questa rivista dal titolo:”Digital forensic, quanti problemi con la copia mezzo: come fare” del 17.10.2023 – https://www.agendadigitale.eu/documenti/digital-forensic-quanti-problemi-con-la-copia-mezzo-come-fare/

Autore del post: Pier Luca Toselli Fonte: https://www.agendadigitale.eu/feed/ Continua la lettura su: https://www.agendadigitale.eu/sicurezza/impulso-dellopen-source-intelligence-osint-nelle-indagini-digital-forensics/Il Ministero delle Pari Opportunità finanzia il tuo corso digitale

Chiedi tutte le informazioni a [email protected] |